- A+

最近遇到一特殊情况的客户咨询,问题也非普通

症状:网站被攻击了 ,他自己无法确定是挂的服务器还是网站,篡改标题被百度收录了好多,打开快照就跳转

并且服务器里面有多个站点,都有类似情况

关于跳转劫持:360°网站安全加固 目前总结出了如下

1.有的是某天的第一次首次出现,第二次不再出现;

2.有的分地域地区性的比如西南,华东等,全国各地分区域性;

3.还有分浏览器的,谷歌,搜狗,360等浏览器;

4.分安卓,iphone等;

5.还有分搜索引擎来路百度搜索,谷歌搜索,搜狗搜索;

6.甚至还有分电信,移动,联通 7.甚至还有连累到把你自己电脑,手机,路由器劫持,只自己的设备有症状,其他人测试正常

8. 运营商DNS等劫持

9. 其他

因为客户描述说多站,都有类似情况,所以我们凭经验判断,被一锅端拿下的几率非常大

前提是需要先排查到底是服务器 还是自身这个站 导致

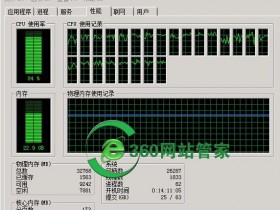

接下来客户付款,我们介入排查,技术检查后发现客户服务器确实有异常,客户使用的宝塔 + linux

经过半小时排查,检查结果为, base64 劫持

也就是系统级的劫持(比如密码简单 半年前都有黑阔光顾过) ,linux系统被干了,

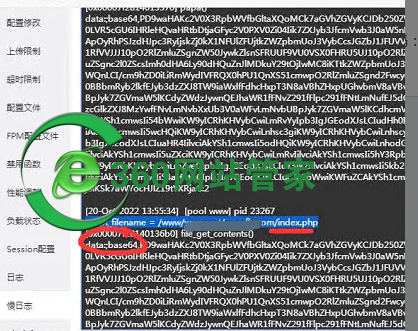

查找文件中是否存在疑似代码

find . -type f -name '*.php' | xargs grep -l "eval *(" --color

(*代表任意个空格)

find . -type f -name '*.php' | xargs grep -l "base64_decode *(" --color

find . -type f -name '*.php' | xargs grep -l "gzinflate *(" --color

find . -type f -name '*.php' | xargs grep -l "eval *(str_rot13 *(base64_decode *(" --color

注解:很多命令不支持管道传递参数,而实际上又需要这样,所以就用了xargs命令,这个命令可以用来管道传递参数;grep -l表示只包含某个字符串的文件名,如果去掉-l则会显示匹配特定字符串的行内容

几个特殊字符串的意义: eval()把字符串按照php代码来执行,是最常见的php一句话木马

base64_decode() 将字符串base64解码,攻击的时候payload是base64编码,则这个函数就有用武之地了

gzinflate() 将字符串解压缩处理,攻击的时候payload用gzdeflate压缩之后,使用这个函数进行解压缩

str_rot13() 对字符串进行rot13编码

也可以使用正则表达式来搜索文件,查找代码

XXXX?:

老板已经看到站长工具的提示了

xxxx?:

非常感谢蛙

xxxxx ?:

这样是不是过段时间就可以正常收录了

360°网站管家:

嗯,是的,其他建议的话就是 主机商家 自身安全防御之类的搭配,配置上

xxxx?:

好的呢 非常感谢了

- 微信 wzgj360

- 联系免费答疑

-

- QQ 613049615

- 联系免费答疑

-